News

Protezione dell’infrastruttura IT: la direttiva NIS2

Guida all’adeguamento e alla Cyber-Resilienza Aziendale: proteggi i tuoi dispositivi e la tua infrastruttura, previeni fermi operativi ed evita sanzioni.

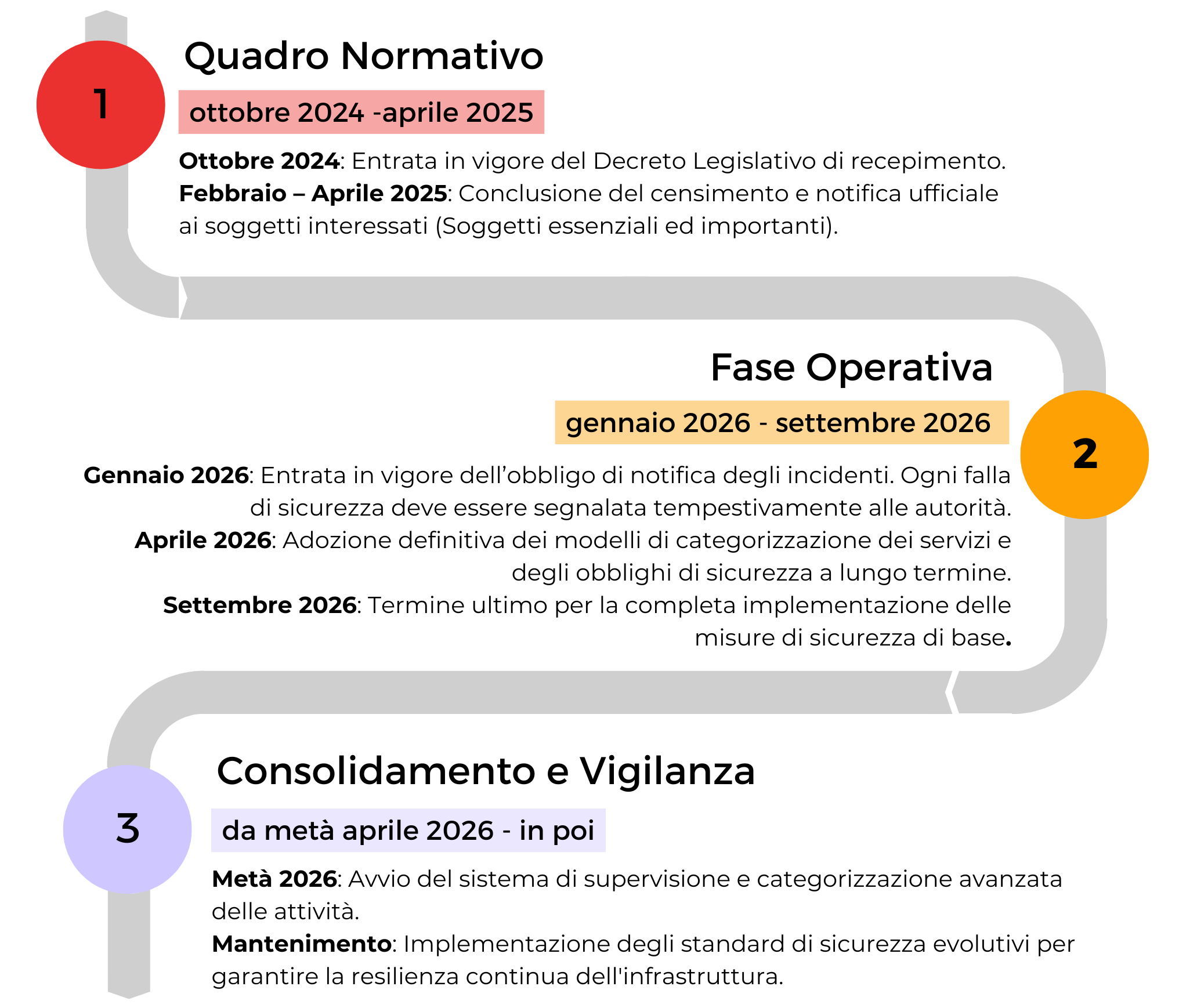

Una breve introduzione

La Direttiva NIS-2 innalza gli standard di cybersecurity europei, imponendo alle aziende una gestione proattiva dei rischi e sistemi di notifica degli incidenti più rapidi. La norma estende la protezione oltre i classici asset IT, includendo “punti ciechi” critici come stampanti e sensori industriali, la cui vulnerabilità potrebbe paralizzare l’intera produzione. Attraverso una cooperazione internazionale e strumenti di difesa avanzati, l’obiettivo è garantire la resilienza e la continuità operativa. Per agevolare la conformità, il decreto prevede un approccio graduale e proporzionale, offrendo il supporto necessario per un adeguamento tecnologico solido e sostenibile.

Soggetti interessati alla NIS-2

La NIS-2 si applica ad una vasta gamma di soggetti, classificati in “essenziali” e “importanti”, operanti in 18 settori diversi. All’interno di questi, le imprese vengono distinte in base al numero di dipendenti e fatturato:

- Medie imprese: da 50 a 249 dipendenti, fatturato inferiore a 50 milioni di euro e/o bilancio sotto i 43 milioni di euro.

- Grandi imprese: almeno 250 dipendenti, fatturato superiore a 50 milioni di euro e/o bilancio di almeno 43 milioni di euro.

Soggetti non obbligati ma coinvolti indirettamente

Anche le aziende non direttamente obbligate a rispettare la NIS-2 dovranno adeguarsi per mantenere rapporti commerciali con le grandi imprese, che sono tenute a valutare la sicurezza dei propri fornitori. Dispositivi aggiornati, firewall, backup e sistemi di autenticazione robusti diventeranno elementi imprescindibili per chi vuole continuare a collaborare con aziende soggette alla NIS-2.

Gestione di incidenti e quasi-incidenti informatici

La NIS-2 introduce definizioni precise di incidenti e quasi-incidenti. Gli incidenti sono eventi che compromettono la sicurezza dei dati o dei servizi, mentre i quasi-incidenti sono situazioni che avrebbero potuto portare a un incidente, ma che sono state prevenute. Entrambi devono essere notificati all’ACN secondo specifiche tempistiche (entro 24 ore da quando sono venuti a conoscenza di un incidente significativo, i soggetti devono effettuare una pre-notifica e, comunque, entro 72 ore una notifica dell’incidente). La notifica finale deve avvenire entro 60 giorni dall’evento.

Sanzioni

Le sanzioni previste dalla NIS-2 sono severe:

- Per i soggetti essenziali, le multe possono arrivare fino a 10 milioni di euro o al 2% del fatturato mondiale annuo per l’esercizio precedente.

- Per i soggetti importanti, le sanzioni possono raggiungere i 7 milioni di euro o l’1,4% del fatturato mondiale per l’esercizio precedente.

Come possiamo costruire il tuo scudo

Con il nostro team MSP BeDigital, collaboriamo con voi per costruire una difesa connessa in tutta la vostra organizzazione.

Hai bisogno di una consulenza personalizzata?